Mis à jour: 6 février 2024

Si le site internet ou l’application de votre entreprise devient soudainement inaccessible en ligne à cause d’un flux massif de trafic suspect, vous êtes peut-être la cible d’une attaque par déni de service distribué (DDoS).

Ce type de cyberattaque est en plein essor et peut être dévastatrice pour votre activité et la réputation de votre marque, si elle provoque une indisponibilité significative de votre site internet.

Dans ce guide, nous évoquerons les détails d’une attaque DDoS, comment la prévenir et que faire si vous êtes la cible d’une attaque de ce type.

Liens rapides : FAQ sur les attaques DDoS

- Qu’est-ce qu’une attaque DDoS ?

- Les différents types d’attaques

- Le premier exemple d’attaque DDoS

- Qui lance des attaques DDoS et pourquoi ?

- Qui est le plus exposé à une attaque DDoS ?

- Comment prévenir des attaques DDoS

- Que faire si vous êtes la cible d’une attaque DDoS

- Comment savoir si votre ordinateur a été incorporé à un botnet (et que faire)

Qu’est-ce qu’une attaque DDoS ?

DDoS signifie « Distributed Denial-of-Service » ou « déni de service distribué ».

Une attaque DDoS survient lorsqu’un pirate envoie un trafic important vers un réseau ou un serveur afin de submerger le système et perturber la capacité de celui-ci à fonctionner correctement. Ces attaques sont généralement utilisées pour mettre un site internet ou une application en ligne de manière temporaire et peuvent durer plusieurs jours, voire plus.

L’aspect technique

Nous utilisons le terme déni de service, car le site internet ou le serveur sera dans l’incapacité de répondre au trafic légitime durant l’attaque.

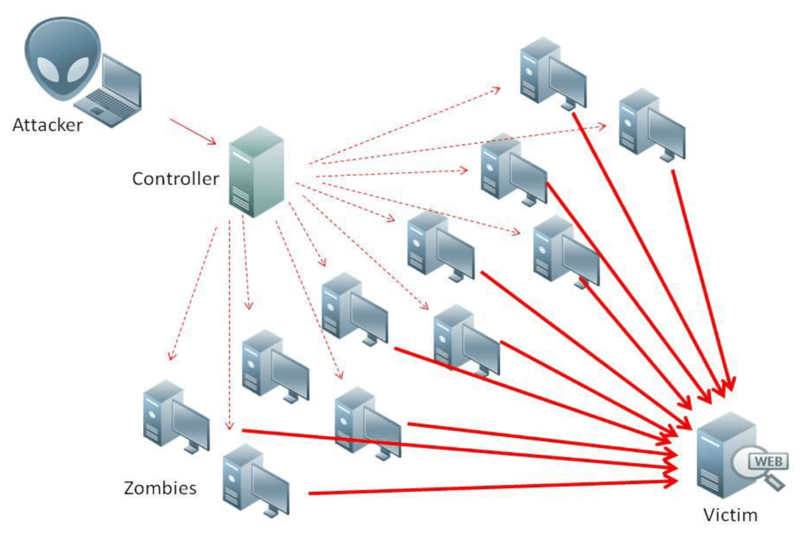

Et cette attaque est appelée déni de service distribué (DDoS), car le trafic illégitime provient de centaines, de milliers, voire de millions d’autres ordinateurs. Quand elle ne provient que d’une seule source, il s’agit d’une attaque DoS.

Utilisation d’un botnet

Les attaques DDoS utilisent un botnet (un ensemble de plusieurs ordinateurs ou périphériques connectés à internet piratés à distance à l’aide d’un programme malveillant) afin de lancer l’attaque. Ces périphériques sont appelés « zombies ».

Les différents types d’attaques

Les zombies ciblent des vulnérabilités dans différentes couches d’interconnexion des systèmes ouverts et sont divisés en trois catégories, selon Cloudflare :

1. Attaques au niveau de la couche applicative

Les attaques au niveau de la couche applicative sont la forme la plus simple de DDoS ; ils imitent des requêtes serveur normales. En d’autres mots, les ordinateurs ou périphériques du botnet accèdent en même temps au serveur ou au site internet, comme un utilisateur ordinaire le ferait.

Mais alors que l’attaque DDoS s’intensifie, le volume de requêtes apparemment légitimes devient trop important pour le serveur et celui-ci plante.

2. Attaques de protocoles

Une attaque de protocole exploite la façon dont les serveurs traitent des données afin de saturer et submerger la cible visée.

Dans certaines variantes d’attaques de protocoles, le botnet enverra des paquets de données pour que le serveur les assemble. Le serveur attend ensuite de recevoir une confirmation de l’adresse IP source, qu’il ne reçoit jamais. Mais il continue de recevoir de plus en plus de données à décortiquer.

Dans d’autres variantes, il envoie des paquets de données que le serveur est simplement incapable de réassembler, ce qui surcharge ses ressources.

3. Attaques volumétriques

Les attaques volumétriques sont similaires aux attaques au niveau applicatif, mais à un détail près. Dans cette forme d’attaque DDoS, l’intégralité de la bande passante d’un serveur est accaparée par des requêtes botnet amplifiées d’une façon ou d’une autre.

Par exemple, le botnet peut parfois tromper les serveurs afin qu’ils s’envoient eux-mêmes d’énormes quantités de données. Cela signifie que le serveur doit traiter la réception, l’assemblage, l’envoi et la réception des données une nouvelle fois.

Le premier exemple d’attaque DDoS

Selon Norton, la première attaque DDoS connue a été effectuée en l’an 2000 par Michael Calce, âgé de 15 ans à l’époque, et a été utilisée pour désactiver d’importants sites internet comme Yahoo, CNN et eBay, provoquant l’affichage du message d’erreur ci-dessus.

Ce type d’attaque est en plein essor depuis.

Qui lance des attaques DDoS et pourquoi ?

Même si les attaques DDoS ont gagné en puissance et en sophistication, des attaques DDoS basiques peuvent être réalisées par presque n’importe qui. Des internautes ordinaires peuvent payer pour des attaques DDoS sur une cible en ligne ou sur le marché noir. Ils peuvent même louer un botnet existant afin de mettre en œuvre leurs plans machiavéliques.

Les premières attaques DDoS, comme la première réalisée par Michael Calce (dont le pseudonyme était « Mafiaboy »), étaient pour les pirates un moyen de se vanter. Ils le faisaient parce qu’ils pouvaient le faire.

Généralement, voici les personnes qui utilisent les attaques DDoS et les raisons pour lesquelles ils le font :

- Les entrepreneurs pour devancer la concurrence.

- Les joueurs professionnels pour « éliminer » leurs opposants.

- Les activistes pour empêcher les internautes d’accéder à certains contenus.

- Les « trolls » pour se venger d’une cible.

Qui est le plus exposé à une attaque DDoS ?

L’internaute moyen n’a pas grand-chose à craindre, mais les grosses entreprises représentent des cibles de choix. Elles peuvent potentiellement perdre des millions, voire des milliards de dollars suite à une indisponibilité causée par une attaque DDoS. Les propriétaires de PME peuvent également être affectés.

Il est essentiel pour toute organisation disposant d’une présence en ligne d’être préparée à une attaque DDoS potentielle.

Comment prévenir les attaques DDoS

Vous ne pouvez empêcher un attaquant d’envoyer des vagues de trafic non autorisé vers vos serveurs, mais vous pouvez vous préparer afin de gérer la surcharge.

1. Repérez-la au plus tôt en contrôlant le trafic

Selon Amazon Web Services, il est essentiel de bien comprendre ce qui constitue un volume normal, faible et élevé de trafic pour votre organisation.

Si vous savez à quoi vous attendre lorsque votre trafic atteint sa limite supérieure, vous pouvez mettre en place un « rate limiting ». Le serveur n’acceptera alors que le nombre de requêtes qu’il est capable de gérer.

Disposer d’informations actualisées sur les tendances de votre trafic vous permettra d’identifier un problème plus rapidement.

Vous devriez également être préparé à gérer des pointes de trafic dues à la saison, aux campagnes marketing et autres. Un trafic authentique important (suite à un lien viral sur les réseaux sociaux par exemple) peut parfois avoir un effet similaire sur les serveurs. Et même si elle est due à une source légitime, l’interruption peut être coûteuse pour votre entreprise.

2. Obtenez plus de bande passante

Une fois que vous avez une bonne idée de la capacité de serveur dont vous avez besoin, selon vos niveaux de trafic moyens et élevés, vous devriez l’obtenir et même davantage. Le fait d’obtenir plus de bande passante que nécessaire s’appelle l’« over-provisioning ».

Cela vous permet de gagner du temps en cas d’attaque DDoS avant que votre site internet, serveur ou application ne soit complètement surchargé.

3. Utilisez un réseau de diffusion de contenu (CDN)

Le but d’une attaque DDoS est de surcharger votre serveur d’hébergement. Une des solutions est donc de stocker vos données sur plusieurs serveurs répartis dans le monde entier.

C’est exactement ce que permet un réseau de diffusion de contenu (CDN).

Les CDN servent votre site internet ou des données aux utilisateurs depuis un serveur situé à proximité de l’utilisateur afin d’offrir de meilleures performances. Mais l’utilisation d’un CDN vous permet également d’être moins vulnérable à une attaque, car en cas de surcharge d’un serveur, de nombreux autres restent opérationnels.

Que faire si vous êtes la cible d’une attaque DDoS

Aujourd’hui, les attaques DDoS sont si sophistiquées et puissantes qu’il peut être très difficile de les régler seul. C’est pourquoi la meilleure ligne de défense contre une attaque sera de disposer des bonnes mesures de prévention.

Mais si vous êtes la cible d’une attaque et votre serveur n’est plus en ligne, voici ce que vous pouvez faire :

1. Mettre rapidement en place des mesures défensives

Si vous avez une bonne idée de ce à quoi ressemble un trafic normal, vous devriez pouvoir identifier assez rapidement une attaque DDoS.

Vous verrez un flux massif de requêtes serveur ou de trafic web provenant de sources suspectes. Mais vous pouvez disposer d’un peu de temps avant la surcharge totale et le plantage de vos serveurs.

Configurez dès que possible le « rate limiting » et supprimez vos journaux de serveur afin de libérer de l’espace.

2. Contactez votre hébergeur

Si quelqu’un d’autre possède et administre le serveur abritant vos données, informez-le immédiatement de l’attaque.

Il pourrait être capable de faire disparaître le trafic (« black hole ») jusqu’à ce que l’attaque cesse, ce qui signifie que les requêtes arrivant au serveur seront simplement écartées, qu’elles soient légitimes ou non. C’est dans son intérêt d’agir ainsi, afin que les serveurs de ses clients ne plantent pas.

À partir de là, il réacheminera probablement le trafic vers un « épurateur » pour filtrer le trafic illégitime et laisser passer les requêtes ordinaires.

3. Contactez un spécialiste

Si vous subissez une attaque de grande ampleur ou si vous ne pouvez pas vous permettre la moindre interruption de votre site internet ou application, vous devriez envisager de contacter un expert DDoS.

Il peut détourner votre trafic vers ses énormes serveurs capables de gérer la charge et de tenter d’épurer les requêtes illégitimes.

4. Attendre

Engager un professionnel pour rediriger et épurer votre trafic web est une opération onéreuse.

La plupart des attaques DDoS cessent après quelques jours (même si dans les cas les plus graves, elles peuvent durer plus longtemps), vous avez donc toujours la possibilité d’accepter cette perte et d’être mieux préparé la prochaine fois.

Comment savoir si votre ordinateur a été incorporé à un botnet (et que faire)

Si vous êtes un particulier, votre ordinateur pourrait avoir été intégré à un botnet sans même que vous le sachiez.

Les signes

Cela peut ne pas être immédiatement perceptible, mais il peut y avoir des signes d’une activité malveillante exécutée en arrière-plan de votre appareil, comme :

- Des plantages fréquents

- Des temps de chargement plus longs

- D’étranges messages d’erreur

Que faire

Si vous pensez que votre ordinateur a un comportement étrange, il vaut mieux agir. Vous aurez besoin d’installer et d’exécuter des analyses antivirus à l’aide d’un logiciel antivirus fiable, comme ceux recommandés pour Windows, Mac et Linux.

Une analyse complète devrait vous indiquer s’il y a un programme malveillant sur votre machine. Dans la plupart des cas, l’antivirus pourra supprimer le virus. Une analyse en ligne rapide ne peut pas faire de mal non plus.

Et souvenez-vous, ne téléchargez jamais les pièces jointes ou des fichiers, sauf si vous savez exactement de quoi il s’agit et d’où ils viennent. Ces tentatives d’hameçonnage pourraient installer un programme malveillant sur votre appareil à votre insu.

Soyez préparé

Votre organisation devrait être prête et capable de gérer un niveau de trafic web ou de requêtes serveur bien plus important que nécessaire. Par simple mesure de sécurité.

La meilleure solution est de prévenir le risque d’attaque DDoS, en installant un antivirus correct pour vous protéger contre les programmes malveillants. Utiliser un CDN et paramétrer un « rate limiting » basé sur le trafic normal constituent d’autres excellentes mesures de protection.

Il vaut mieux prévenir que guérir, car une fois qu’une attaque DDoS est lancée et que votre serveur a planté, le retour à la normale peut être onéreux, l’interruption du site internet peut affecter à la fois vos ventes et votre réputation. Veillez donc à ce que votre entreprise soit à tout moment préparée à faire face à tout type d’attaque.